A pouco tempo migrei para o archlinux, e uma das mais maravilhasas distros que puder ter o prazer de utilizar.

Então para os adpitos do linux que queiram testa-la, vai algumas dicas:

Primeiramente baixe o Arch:

http://www.archlinux.org/download/

Aconselho o Download do Core Image Dual Architecture, pois foi o usado nesse tutorial.

Ao dar o Boot pelo CD a primeira tela com a qual nos deparamos é essa:

Uma das coisas mais interessantes que notei nessa nova versão foi justamente a imagem em Dual Architecture, isso é uma verdadeira mão na roda, pois você pode escolher durante a instalação qual arquitetura seu sistema vai ter, ou seja, se será instalado o Arch 32 ou 64 bits, tudo em um CD só…

Portanto escolha a sua arquitetura e tecle enter.

Após o carregamento do sistema o Arch vai lhe pedir o login, digite root, logo após já como root digite km e tecle enter, como na tela abaixo:

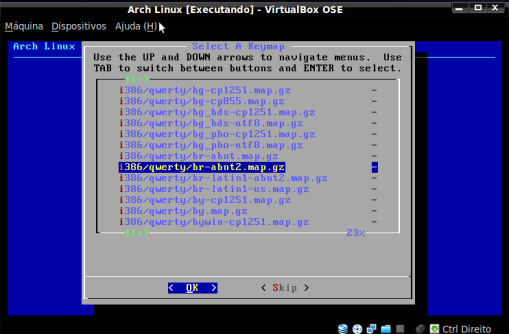

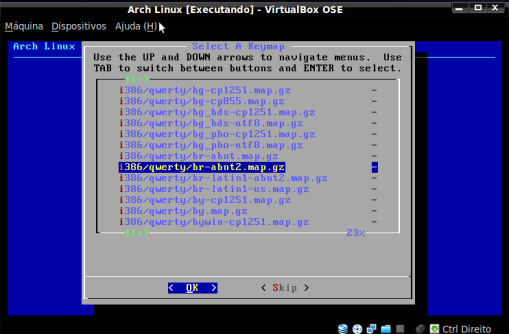

O instalador irá retornar uma tela para que você escolha o “keymap”, escolha abnt2 caso seu teclado tenha o ‘ç’, como na imagem abaixo:

Agora escolha a fonte que será usada no modo texto e tecle enter, pode ser qualquer uma, particularmente gosto de escolher a Agafari no tamanho 14 como na imagem a baixo:

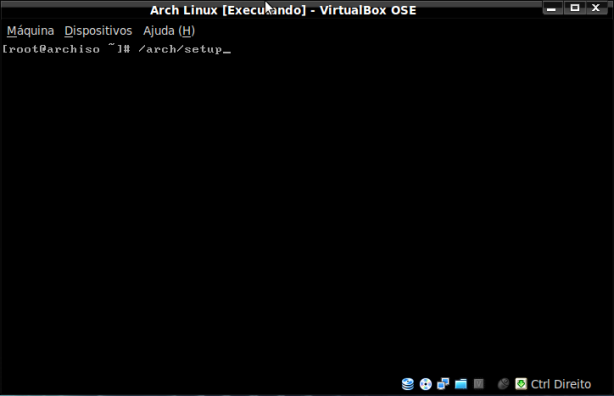

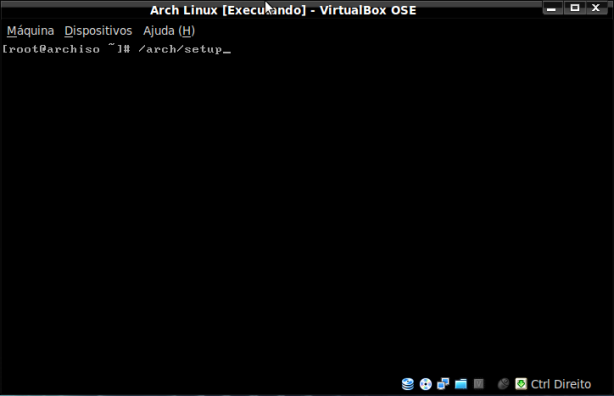

Agora vamos de fato começar a instalação, digite /arch/setup como na tela abaixo:

Será retornada uma tela de boas-vindas, tecle enter.

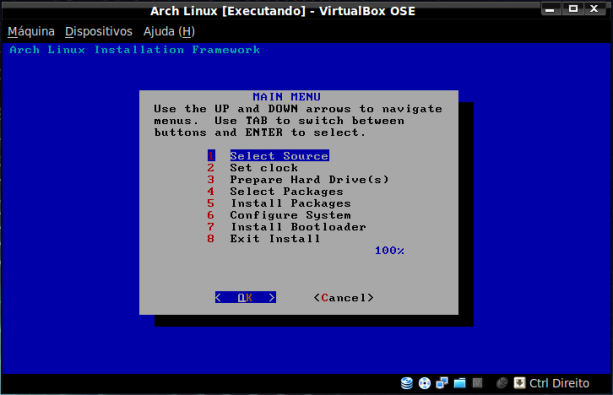

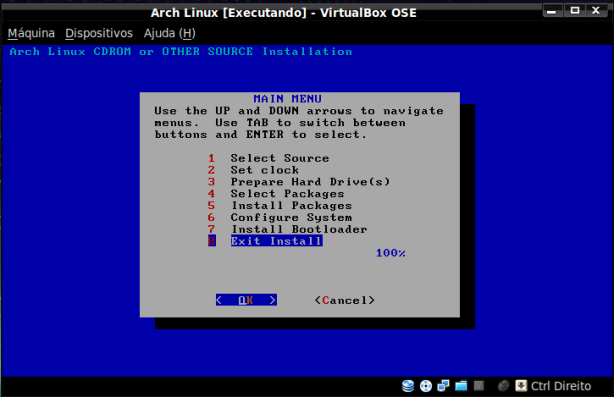

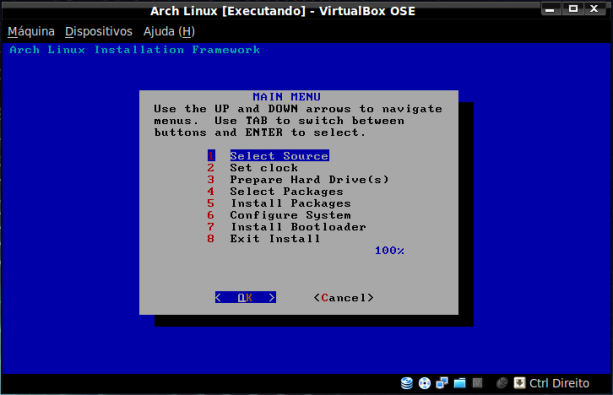

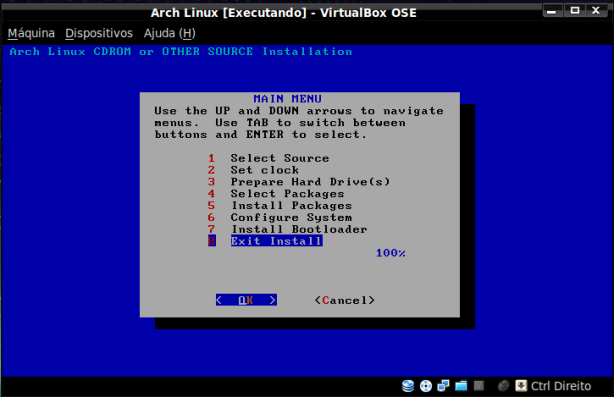

Finalmente aparecerá o Menu de Instalação:

Em Select Source, tecle enter,

Escolha cd CD-ROM or OTHER SOURCE e tecle enter, na mensagem seguinte, enter.

Feito isso ele automaticamente já vai cair na segunda opção, Set clock, tecle enter:

1 Select region and timezone, enter.

Escolha América e tecle enter, escolha São_Paulo e tecle enter.

2 Set time and date, enter.

Escolha UTC e tecle enter (isso não faz muita diferença porque você pode alterar no modo gráfico depois).

Return Looks good, back to main menu, enter.

3 Return to Main Menu, enter:

A próxima tela requer um pouco mais de atenção porque é a tela de particionamento 3 Prepare Hard Drive(s):

Não vou entrar em detalhes sobre essa parte porque vai depender de como o seu HD está particionado ou como você queira que ele fique…

Obs.: O particionador usado é o cfdisk, que é em modo de texto. Feito o particionamento, você deve informar qual será a Swap e qual a partição Raiz do sistema.

No meu caso como as minhas partições já estão definidas escolho sempre a 3ª opção, onde simplesmente defino qual será a Swap e a Raiz.

Feito o particionamento, na última tela dê OK:

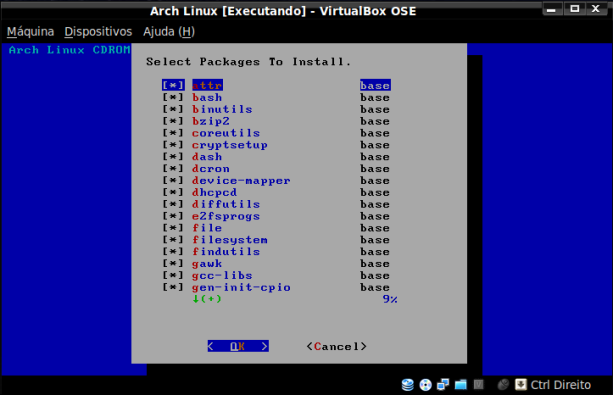

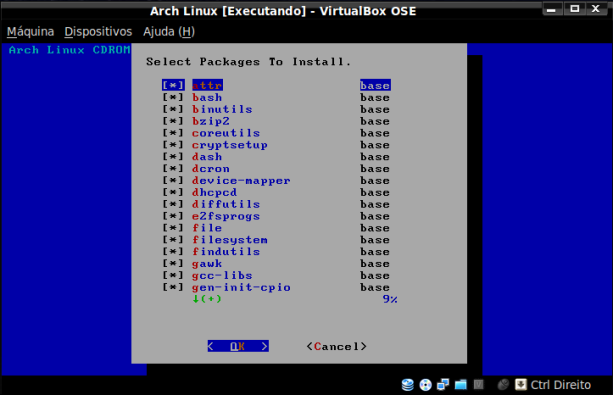

Ná próxima tela vamos escolher os pacotes a serem instalados:

Se preferir uma instalação mais completa, sem maiores dores de cabeça futuramente marque também o base-devel e dê OK.

Confira se todos os pacotes estão marcados e dê OK:

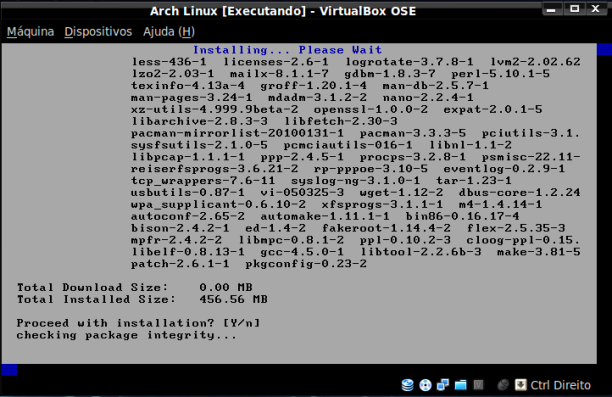

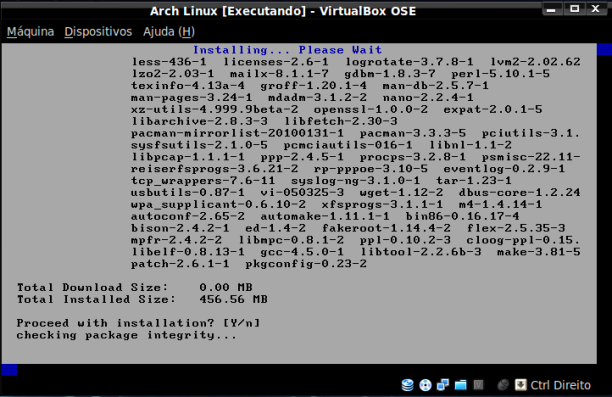

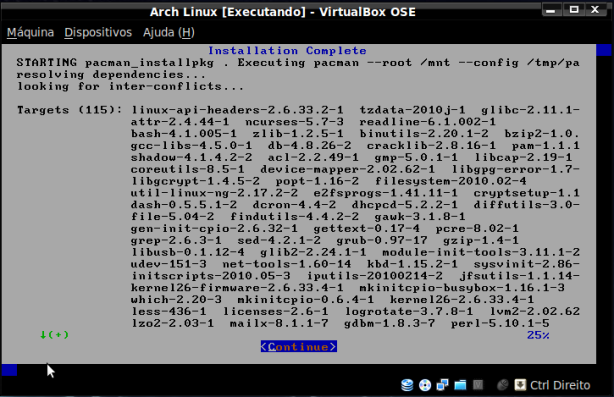

Então escolha 5 Install Packages, dê OK e faça como nas telas abaixo:

Digite Y e tecle enter.

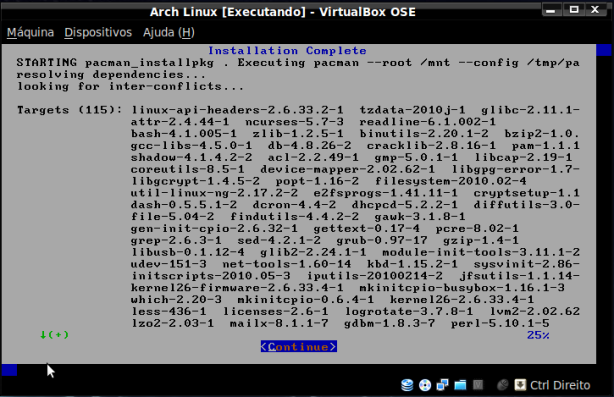

Continue, enter, espere a instalação dos pacotes, ao terminar dê Ok e cairá na próxima tela:

6 Configure System, enter.

Feito isso, na próxima tela, a instalação perguntará qual editor de texto você deseja usar:

Eu estou mais familiarizado com o nano, portanto vou utilizá-lo, escolha o que você está mais acostumado a usar.

Na próxima tela vamos fazer a edição de alguns arquivos, pra muitos essa pode parecer a parte mais complicada mas na verdade é bem simples.

O primeiro arquivo que vamos editar é o rc.conf:

Procure pelas linhas:

HOSTNAME = “myhost” e substitua por “archlinux” (ou qualquer outra coisa do tipo)

LOCALE = “en_US.uft-8” por “pt_BR.utf-8″

Salve e saia.

O próximo arquivo que vamos editar é o pacman.d/mirrorlist:

Escolha-o, dê enter e faça as seguintes modificações:

Procure pelos Servers do Brasil e descomente-os como na imagem abaixo:

Salve e saia.

E por fim o arquivo Root-Password, enter:

Digite a senha de root e repita-a como será pedido.

Automaticamente ele já vai voltar no menu de configuração, escolha Done e dê OK.

Espere até que todas as alterações sejam feitas e automaticamente reaparecerá o Main Menu.

Por último vamos instalar o Bootloader:

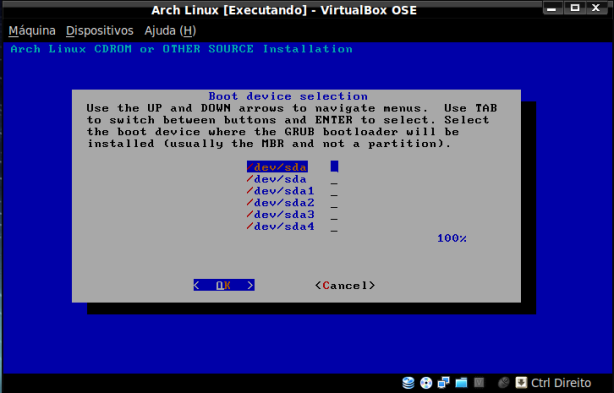

7 Install Bootloader, enter:

Escolha Grub e tecle enter, na próxima tela, OK. Automaticamente ele já vai abrir o menu.lst no nano, você pode fazer a edição logo de cara, configurando o tempo de boot e outros Sistemas Operacionais presentes. Como no meu caso, só tem o Arch vou configurar o tempo para 0 segundos, salvar o arquivo e sair.

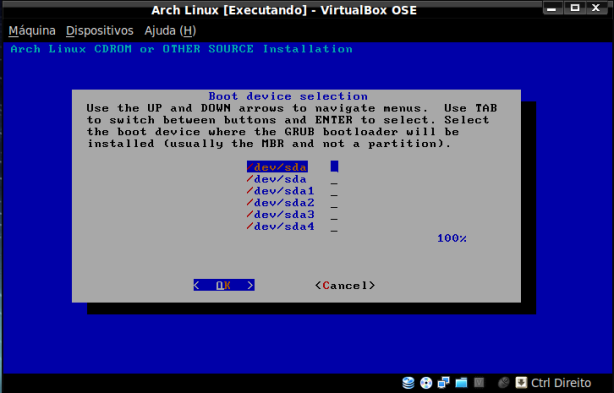

Escolha o lugar onde o Grub será instalado:

Já está certo, /dev/sda que é a MBR, só dar enter e OK para confirmar na próxima tela:

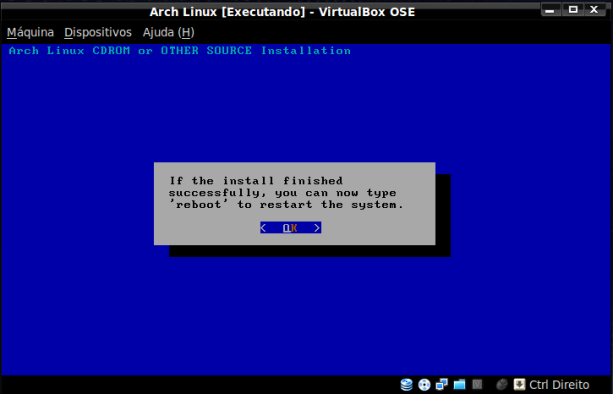

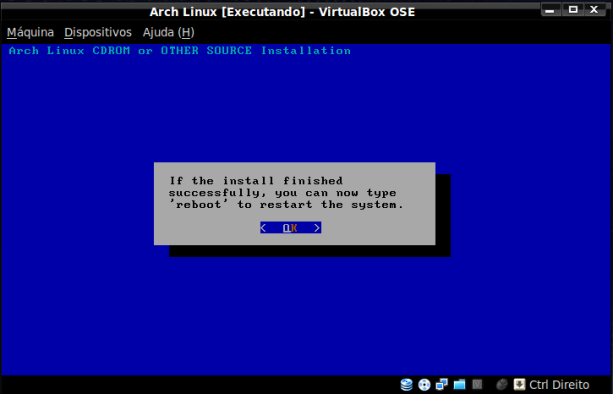

Pronto, nossa instalação está concluída, dê OK:

Agora vamos para os retoques finais:

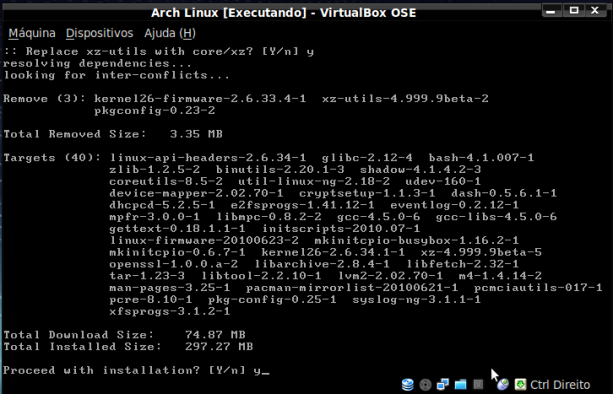

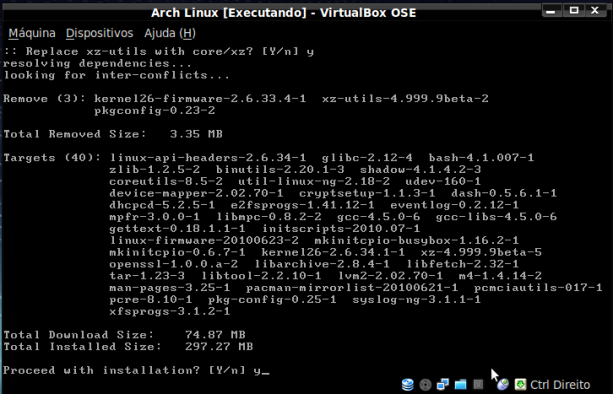

Primeiramente vamos atualizar o pacman com o comando pacman -Syu:

Essa atualização será pequena, feito isso rode novamente o comando pacman-Syu, essa será um pouco maior.

Vamos as instalações necessárias:

pacman -S alsa-utils

ou

pacman -S pulseaudio

Obs.: Se escolher o pulseaudio não adicione o Alsa aos Daemons!

Instalado o alsa, é necessário fazer também a instalação do vídeo, no meu desktop tenho uma nvidia no meu notebook uma intel, segue abaixo o comando que uso para instalá-las respectivamente:

pacman -S nvidia

pacman -S xf86-video-intel mesa

Se seu vídeo for ATI :

http://wiki.archlinux-br.org/ATI#Drivers_ATI_Open-SourceInstale também:

pacman -S xorg

pacman -S hal fam dbus fuse acpid

Obs.: Essa parte da instalação mudou um pouco!

Primeiramente se seu vídeo for Nvidia a instalação do Xorg é dispensável, logo não instale-o! (não testei com outros como ATI e Intel)

Outro detalhe é que ao rodar o comando ele vai te dar opções para escolher entre alguns aplicativos/versões se quiser usar tudo default simplesmente dê enter até que apareça para você confirmar ou não a instalação (S/N), OK?

Futuramente postarei aqui as novas telas dessa parte da instalação.

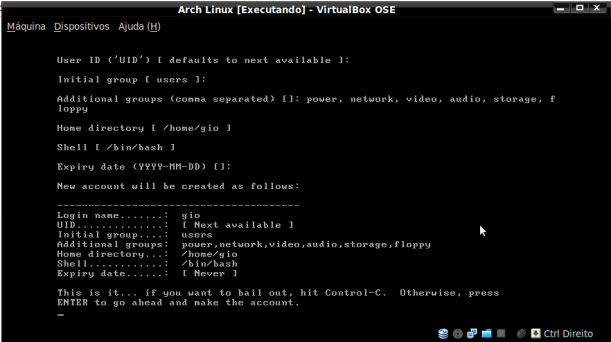

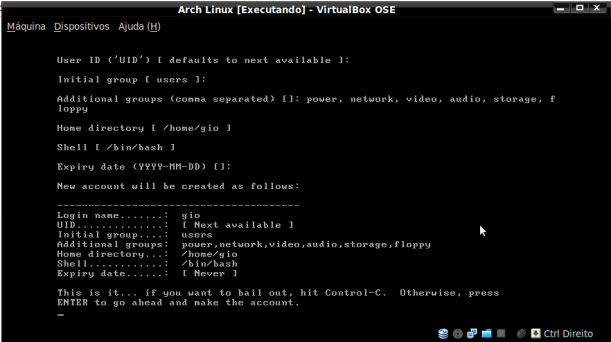

Feitas as instalações vamos add o novo usuário:

adduser nomedousuário

Preencha com seus dados e em addional groups adicione:

power, network, video, hal, wheel, audio, storage, optical, floppy (separados por vírgulas mesmo.)

Feito isso, reinicie com um reboot e entre no seu usuário para instalarmos a interface, particularmente prefiro o KDE, mas você pode ver os procedimentos da instalação do gnome ou outra interface na Wiki do Arch, o comando para instalação é:

pacman -S kde kde-l10n-pt_br

Obs.: Sendo o segundo a ser instalado o pacote de idioma Português Brasileiro.

Responda Y e espere a conclusão da instação.

Instale também o Wicd para gerenciar as suas conexões com a internet com o comando:

pacman -S wicd

ou

pacman -S networkmanager network-manager-applet

Feito tudo isso só falta editar o MODULES e o DAEMONS no rc.conf

#nano /etc/rc.conf

Substitua MODULES = ( ) por MODULES (fuse)

Na linha DAEMONS deixe-a como na imagem abaixo:

Particularmente gosto de comentar o network deixando:

!network

Acho que o boot fica mais rápido…

Feito isso salve e saia.

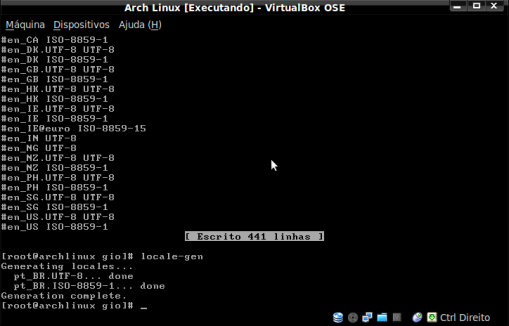

Para que o Arch incie totalmente em português é necessário editar um arquivo chamado locale.gen para tal:

nano /etc/locale.gen

Descomente todas as linhas que começem com pt_BR

E você pode comente as linhas:

en_US.UTF-8 UTF-8

en_US ISO-8859-1

Feito isso Salve e saia.

Rode o comando #locale-gen para que as alterações no arquivo sejam de fato aplicadas como na imagem abaixo:

Reinicie a máquina e seu Arch estará instalado e pronto para usar.

Espero que este tutorial ajude de alguma forma quem deseja instalar esse maravilhoso Sistema Operacional!

Configurando o teclado abnt2:

No Arch foi necessário editar o Xorg, logo:

nano /etc/X11/xorg.conf.d/10-evdev.conf

Deixe a sessão do teclado assim:

Section “InputClass”

Identifier “evdev keyboard catchall”

MatchIsKeyboard “on”

MatchDevicePath “/dev/input/event*”

Driver “evdev”

Option “XkbLayout” “br”

Option “XkbVariant” “abnt2″

EndSection

Salve e saia.

---------------------//-----------------------

Pós instalação do Arch Linux!

Com esse tutorial tenho a intenção de ajudá-los com algumas pequenas configurações que devem ser feitas após a instalação do Arch Linux e também a instalação de alguns aplicativos fundamentais para o uso diário do sistema. É importante ressaltar que esse artigo tem um foco maior no KDE, já que é o Ambiente Gráfico que utilizo.

Bem…

Mãos a obra!

- Configurando o Touchpad -

No meu caso bastou instalar o pacote xf86-input-synaptics com o comando:

pacman -S xf86-input-synaptics

e reiniciar.

Se precisar de alguma outra configuração relacionada ao Touchpad é só utilizar o tutorial da

Wiki.

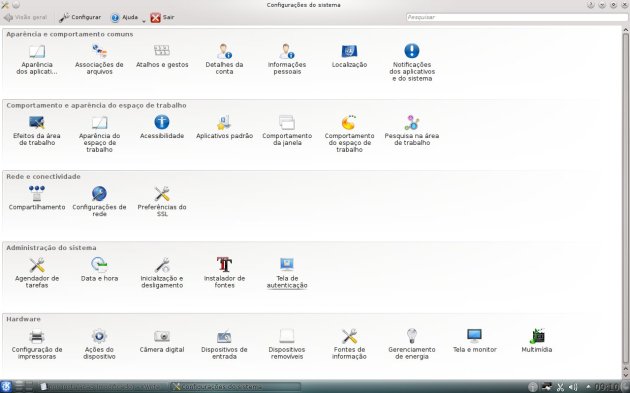

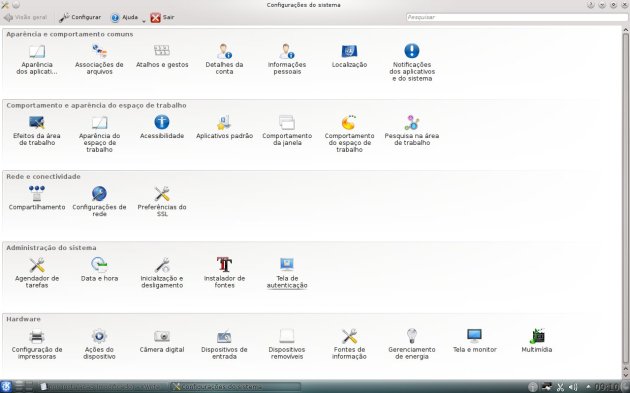

= Configurações do Sistema =

-Mudando o layout do teclado-

Vá em Dispositivos de entrada, escolha Teclado e vá até a guia “Leiautes”

No botão “Adicionar leiaute” escolha o seu e Aplique.

-Habilitando duplo clique do Mouse-

Gosto de usar o duplo clique para abrir arquivos e pasta e como sabemos isso não é padrão do KDE, para mudar isto basta ir em Dispositivo de entrada/ Mouse/ Guia Geral e selecionar a opção:

“Clique duplo para abrir arquivos e pastas” e Aplicar.

-Configurando a Tela de autentificação-

Em Configurações do Sistema / Tela de autentificação

Na guia Geral mude o idioma para “Português brasileiro”

Particularmente gosto que o login seja feito de forma automática, para isso, vá à guia Conveniência e habilite a autentificação automatica escolhendo o seu user como na imagem abaixo:

e

Aplique.

= Instalações =

Em algumas categorias sugeri mais de uma opção de aplicativos de mesma função. Logo, escolha os de sua preferência.

- Internet -

-Navegadores

pacman -S firefox

pacman -S chromium

pacman -S Opera

-Mensageiros e Clentes IRC

pacman -S emesene

pacman -S amsn

pacman -S pidgin

pacman -S skype

pacman -S xchat

pacman -S wheechat

-Torrent

pacman -S ktorrent

Dica:

-Plugins opcionais

Emesene:

pacman -S gnome-python-extras gtkspell aspell gstreamer0.10-python gstreamer0.10-good-plugins

Pidgin:

pidgin-musictracker pidgin-fonomobutton

-Flash Player

32-bits:

pacman -S flashplugin

64-bits:

Para a instalação do flash no Arch 64-bits o repositório Multilib é necessário, logo:

#nano /etc/pacman.conf

Descomente o repositório deixando-o assim:

[multilib]

Include = /etc/pacman.d/mirrorlist

E finalmente:

pacman -Sy flashplugin

-Java

pacman -S openjdk6

ou

pacman -S jre

Fica a sua escolha, sendo o Openjdk6 a versão open source.

- Office -

pacman -S libreoffice libreoffice-pt-BR

- Multimidia -

pacman -S gstreamer0.10-{base,good,bad,ugly}-plugins gstreamer0.10-ffmpeg

pacman -S xine-lib

pacman -S smplayer amarok cheese k3b

Obs.: Se for de sua preferência o SMplayer pode ser substituído pelo VLC.

Gráfico:

pacman -S gimp

- Desenvolvimento -

pacman -S eclipse

pacman -S netbeans

pacman -S codeblocks

- Utilitários -

pacman -S unrar zip unzip p7zip

- Máquinas Virtuais -

-Virtualbox

pacman -S libvirt virtualbox virtualbox-additions virtualbox-guest-additions virtualbox-guest-modules

-VMware

Para instalar o VMware siga os passos na

Wiki.

- Nota: Se precisar que alguma partição NTFS seja montada automáticamente siga esse

Tutorial.

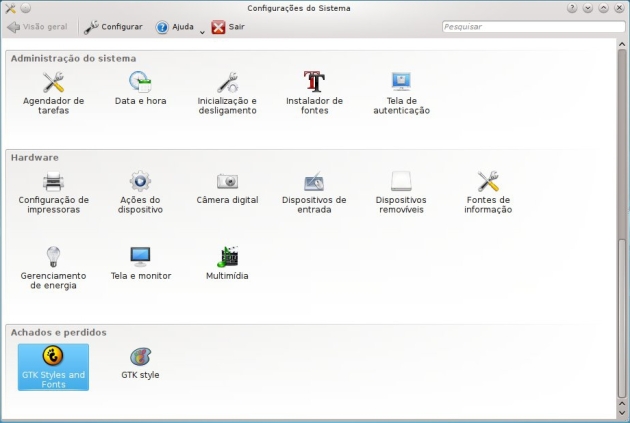

Depois de tudo isso, você perceberá que falta um pequeno detalhe, os aplicativos GTK não estarão com uma aparência legal. Para resolvermos isto siga os seguintes passos:

pacman -S gtk-qt-engine oxygen-gtk

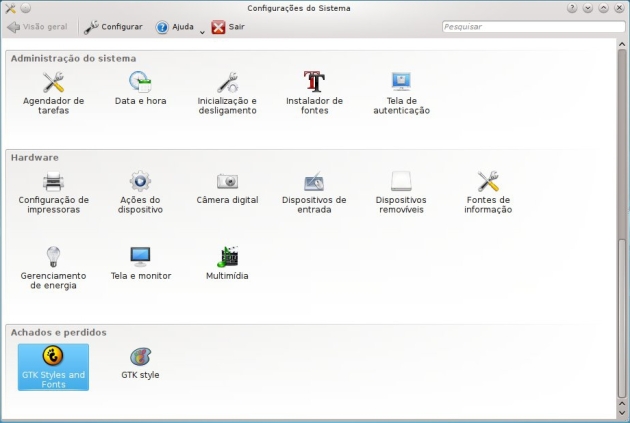

E configure como nas imagens abaixo:

Os aplicativos GTK ficam com uma aparência muito bacana após esta configuração, confira:

Meus agradecimentos ao

Corvolino,

Bino e ao

Douglas, que estão sempre dispostos a me ajudar e dar aquelas conferidas nos meus Artigos, muito obrigado meus amigos!

Espero que tenha ajudado e sugestões são sempre bem-vindas!

http://www.archlinux-br.org/Fonte: http://giofilth.wordpress.com/